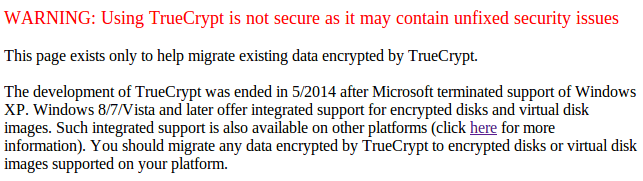

Seit gestern findet sich auf der Webseite des beliebten Kryptographieprogramms zur Festplattenverschlüsselung Truecrypt eine Warnung (Update: mittlerweile gibt es die Seite nicht mehr), dass die Software angeblich nicht mehr sicher sei. Ebenso wurde die Software in einer neuen Version veröffentlicht, welche nur noch eine Entschlüsselung der Inhalte zulässt.

Gleichzeitig wurden alle Verweise auf die ursprüngliche Webseite aus der Software, ja selbst die Verweise auf die Homepage in der Wayback-Machine archive.org komplett entfernt.

Gegen einen Hack bzw. ein Defacement der Webseite sprechen, dass die neu veröffentlichte Version 7.2 mit dem selben Schlüssel signiert wurde, mit dem auch die vorherige, voll funktionsfähige Version 7.1a signiert wurde. Auch sprechen die umfangreichen Änderungen im Sourcecode (Diff-Format), die das Anlegen neuer Truecrypt-Volumes unmöglich machen und nur noch das Entschlüsseln, jedoch nicht mehr das Verschlüsseln ermöglichen, gegen einen schnellen Hack. Ein neu eingebauter Trojaner konnte nicht gefunden werden.

Ein im April 2014 durch Croudfunding mit 60.000 US$ finanzierter Audit von Truecrypt förderte im April 2014 bereits bekannte Fehler zu Tage:

Im April 2014 wurden die Ergebnisse einer kommerziellen Begutachtung der Software veröffentlicht. Die Autoren des Berichts fanden elf Fehler, von denen sie keine als schwer, vier als mittelschwer, vier als leicht und drei in die niedrigste Kategorie „informational“ einstuften. Hinweise auf eine Backdoor wurden nicht gefunden.

Ein weiterer Schritt, der zum Ziel hatte, die Software unter eine etablierte OpenSource-Lizenz zu stellen wurde im Januar 2014 gestartet.

Dies alles lässt viel Raum für Spekulationen. Wie immer, wenn wenige Informationen greifbar sind, sprießen Verschwörungstheorien wie Pilze aus dem Boden. Ohne weiterführende Informationen von den (anonymen) Entwicklern wird sich auch keine befriedigende Antwort finden lassen. Evtl. können die Entwickler aber auch gar keine Antwort geben, was auch meiner favorisierten Theorie entspricht: ihnen wurde ein sogenannter National Security Letter (NSL) überstellt, der sie zu irgendetwas verpflichtet, über das sie anschließend unter Strafandrohung auch nicht reden dürfen. Das wäre in etwa das gleiche Vorgehen, wie es auch der Entwickler von Lavabit, einem Anbieter für verschlüsselte E-Mail-Dienste, wählte. Wäre diese Theorie zutreffend, ist die gewählte Methode, die Anwender vor der Unsicherheit der Software ab jetzt zu warnen, ja sogar die weitere Entwicklung der Software einzustellen ein gangbarer Weg, um die Anwender vor möglicherweise anweisungshalber einzubauenden Hintertüren zu warnen.

Nach all dem ist Folgendes festzustellen:

- Truecrypt in der Version 7.1a ist, bis auf anders lautende Berichte aus dem noch durchzuführenden Audit, sicher.

- Truecrypt 7.2 sollte nicht installiert werden, da damit nur noch eine Entschlüsselung möglich ist und nicht ausgeschlossen werden kann, dass sich doch noch eine Hintertür in der Software versteckt.

- Da die Entwickler von Truecrypt bisher anonym geblieben sind, ist es nicht möglich, jetzt irgendwelche Wortmeldungen ernst zu nehmen.

- Die Entwickler haben leider versäumt oder nicht gewollt, dass Truecrypt jemals unter eine anerkannte Opensource-Lizenz gestellt wird. Das wird sich evtl. auch in Zukunft nicht nachholen lassen. Damit ist dieses geniale Stück Software für die Zukunft verloren.

Truecrypt in der Version 7.1a kann nach wie vor aus dem Heise-Softwareverzeichnis für Windows, Mac und Linux heruntergeladen werden.

Bild: Poil