Nach der Umstellung von Apache auf Nginx, der Installation von HHVM und dem Anpassen der HTTPS-Parameter läuft das Blog hier jetzt mehr als flott und die Sicherheit wird mit dem besten Ranking bewertet. Yeah ;)

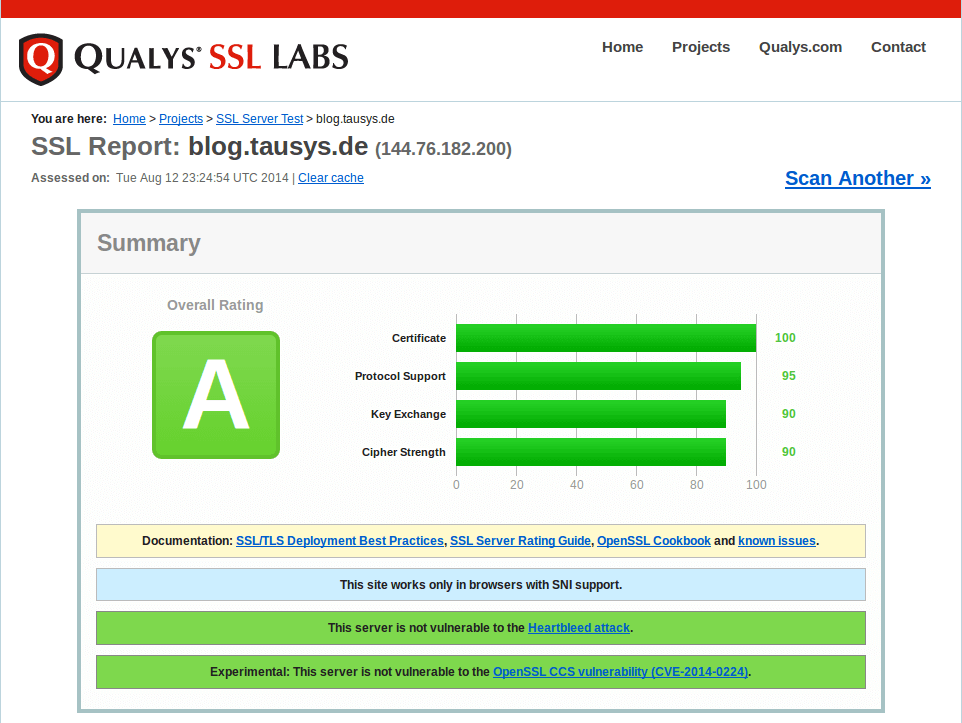

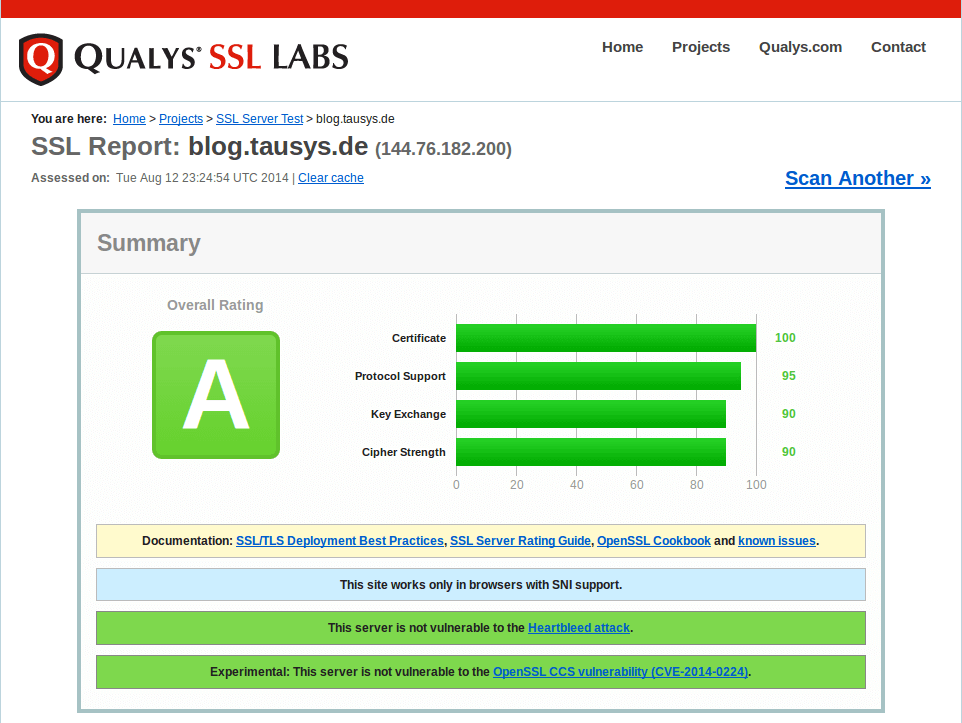

Mit Nginx kann ich endlich auch die SSL-Parameter so anpassen, dass PFS unterstützt wird (was mit dem in Debian 7 mitgelieferten Apache 2.2 bisher nicht möglich war). Das Ergebnis zeigt die sehr gute Bewertung durch Qualys SSL Labs:

Leider habe ich damit auch alle Internet-Explorer-Benutzer, die noch Windows-XP einsetzen, ausgeschlossen. Der IE unter Windows-XP kann kein Perfect Forward Secrecy (PFS). PFS bedeutet, dass nach dem Entschlüsseln einer Nachricht und damit dem Bekanntwerden eines geheimen Schlüssels, nicht automatisch alle anderen mitgeschnittenen Nachrichten entschlüsselt werden können.

Sofern ihr eine Webseite betreibt, die per HTTPS erreichbar ist, dann könnt ihr auf den Seiten von Qualys selbst testen, was evtl. noch verbesserungswürdig an der verschlüsselten Übertragung eurer Webseite ist.