Du kannst HTTPS-Traffic von WinHttp tracen haben sie gesagt:

netsh winhttp set tracing trace-file-prefix="C:\Temp\dpws" level=verbose format=ansi state=enabled max-trace-file-size=1073741824

Das Kommando erzählt unter Windows 10, dass das jetzt ganz anders geht:

C:\WINDOWS\system32>netsh winhttp set tracing trace-file-prefix="C:\TEMP\WinHTTP" level=verbose format=ansi state=enabled max-trace-file-size=1073741824

Verwendet "netsh trace start scenario=InternetClient".

Das "neue" Kommando speichert den Trace natürlich wo ganz anders:

C:\WINDOWS\system32>netsh trace start scenario=InternetClientAblaufverfolgungskonfiguration:

-------------------------------------------------------------------

Status: Wird ausgeführt

Ablaufverfolgungsdatei: C:\Users\Ich\AppData\Local\Temp\NetTraces\NetTrace.etl

Anfügen: Aus

Kreisförmig: Ein

Maximale Größe: 250 MB

Bericht: Aus

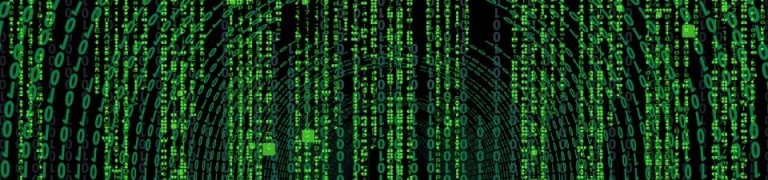

Das neue Tracing erzeugt ETL-Files haben sie gesagt. Die Daten des Traces kann man sich mit dem seit 2010 nicht mehr weiterentwickelten Microsoft Network Monitor ansehen:

Trace events are collected in the ETL file, which can be viewed using tools such as Network Monitor.

Das Ganze sieht dann so aus:

Wie man sieht, sieht man genau nichts. Danke für gar nichts, Microsoft.